又小一个月没动静了。按正常来说,这个周末过完就上完三周网课了就该返校了,但是疫情又闹起来了,于是就延期返校了,延到啥时候也没谱。

如果不算特殊情况,今天是假期的最后两天,也总结一下这个假期吧。其实天天在网上冲浪的我,不太用写日记,浏览器的历史记录就能看出来我哪天干了点啥,虽然我也懒得看hhh。

这个假期哪里也没去,就出门准备修一下电脑(屏幕压到了,下面有时会有几像素宽的黑线),问题倒是不大,要能保修正好也换个新屏。可惜这种不保,白跑了一趟。其实也不完全算白跑,也顺道去了个新饭馆吃了顿饭。

剩下的也就是过年串串门啥的,其余时间就一直宅家,连楼都不下的。很难想象没有网络的情况下,怎么在家蹲这么久。成天就在家里玩电脑,就不太容易无聊。

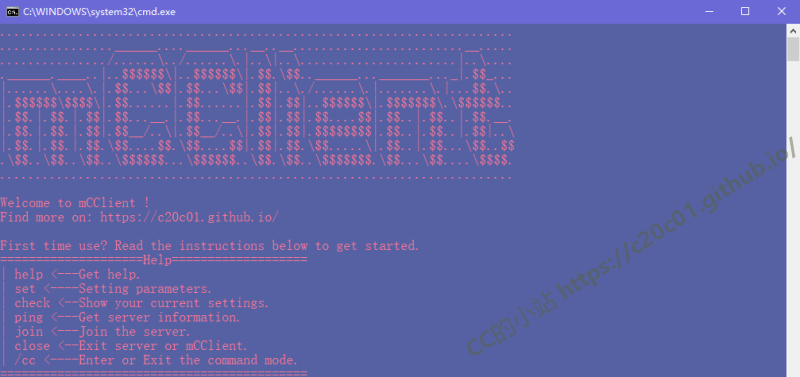

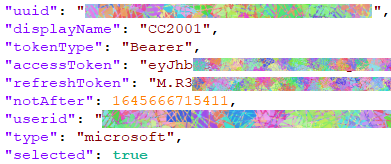

这个假期最主要就是搞了上两个文写的“mCClient”————一个命令行登录mc服务器的简易挂机工具,最开始其实还想把工具部署到云平台上,让我能24*7不间断挂机,技术不大够,文档也没怎么看懂,再也是意义不大就没搞。

这个挂机工具是好久之前的想法了,只是一直懒得做,或者是玩别的去了。断断续续搞了一寒假,加起来实际也就一两周搞完的(虽然还是不短的时间)。

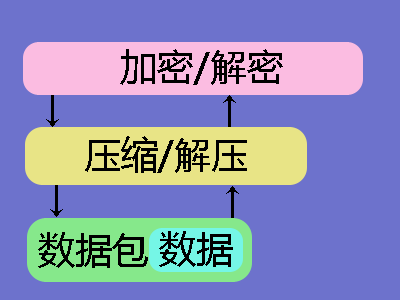

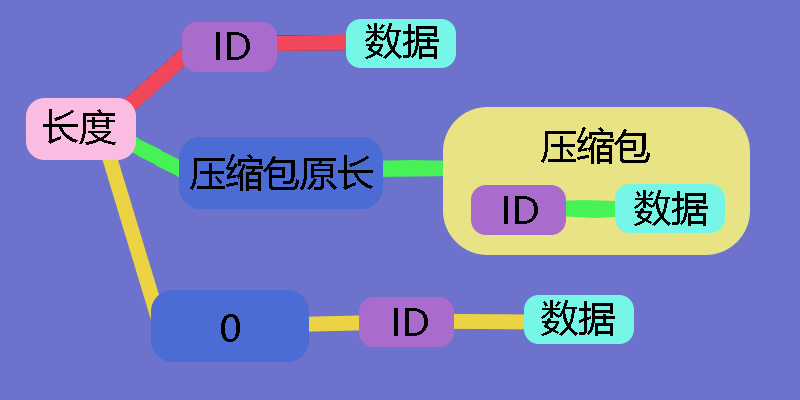

就一直看数据包的文档,可能是我这理解能力不大行,要不就是文档本身结构不太清楚,光搞懂文档要表达的意思就干了好久,不停找别人开源的类似工具进行参考,mod开发环境的库里正好可以看mc的源码,也看了很多相关部分。

剩下就没干啥好说的事情了,也就是玩不同的游戏。大表哥2现在剧情还没打完,主要这一阵子老在玩LOL,单机游戏也就没咋动了,之前还玩了玩好久之前白嫖的仁王(玩不了老头环,就来玩仁王)。尝试了一下之前没走过的流派。

中期玩过几天星际,巨硬收购完暴雪之后不知道游戏能不能稍微回回春,不过感觉是游戏本身的性质决定了大多数人只是看客。

毕竟不太简单,对新手不太友好,形成很多 “云玩家”(非贬义),我这也不怎么玩了,毕竟脑子不够,玩不转。有时看看相关的视频娱乐一下就得了。

过年那晚,和高中同学在mc服务器里一起过的,在水底搭了个大玻璃半球,还是有点冷清,就俩人。但肯定比一个人强多了,腐竹也大学毕业找到了不错的工作。

有时感觉缘分挺奇妙的,一辈子再长,遇到的人也是有限的,有交流的人就更少了,能在彼此的人生里留下一笔,即使以后再也不会见到,美好的回忆也不会消逝,想想就很不错。

LOL有时候挺搞心态的,里面啥人都有,再加上匹配机制也不是太完美。虽然不可能有绝对的公平,但是有时还是感觉十分的离谱,再加上自己的菜鸡操作,打一把游戏,即输了游戏,又气的够呛。(无能狂怒)

派克在匹配又拿了一次五杀,对面的好兄弟很懂,也没躲泉水里不给五杀,队友也闪现帮我开人。有时确实也能感觉到人性美好的一面。

又玩了玩潘森,虽然很猛,但是不好跑路。由于一直在玩,免费宝典攒够了开了个提莫的皮肤,也玩了玩提莫,感觉很快乐(对别人来说应该很恶心)

最近也开始在B站上发视频了,倒不是为了成个啥UP主,第一个视频单纯是一时兴起,后续的视频只是单纯为了完成打卡任务,一周投两个视频差不多能奖励一块多,不过得攒到100才能提现。

也就瞎做着玩玩了,做视频也不像看上去那么容易,反正我是不太会搞,就简单分享一下东西就完事了。

还玩过一阵子UE4,当时想试着做个冒险游戏,外星题材的,光搞了射击部分,剩下的也就没搞了,主要是感觉做出来也没啥用。

于是又试了试手机游戏,倒是能把示例工程导到手机里,但是实在懒得搞了,其实是想在宿舍,四个人一起拿手机玩这个游戏,但是想了想也没啥好题材。也就不了了之了。

之前还一天看完三季《OVERKLORD》,每周一直也在看《国王排名》,虽然剧情可能有点离谱,但我只是看热闹,感觉看着并不是不能接受。

还为了微软的免费云平台A打头的一个啥,搞了个VISA的信用卡,没额度的校园版,结果还没法用,挺无语的。

应该就没发生啥事了,假期挺长的,但过得也挺快的。